Cuando somos objeto de un ataque o amenaza en redes sociales como Twitter, foros o cualquier otro servicio basado en web, nuestra primera acción suele ser sacar un pantallazo que registre en un archivo de imagen el contenido en cuestión.

La validez probatoria de esta imagen se puede poner en entredicho si llegamos a denunciar y el denunciado ha borrado ese contenido, twit, imagen, etc.

Esto puede implicar el fin del proceso, pero disponemos de un medio para registrar ese twit, comentario, etc. Con validez probatoria y que no depende de que el contenido siga existiendo en la red cuando denunciemos, se llama eGarante.

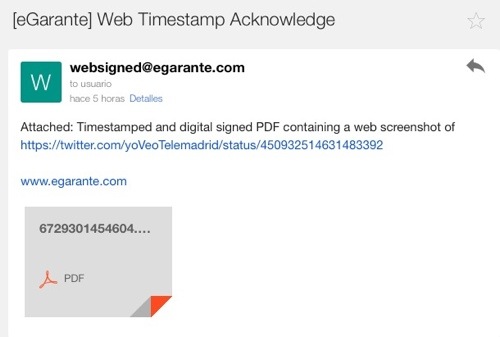

eGarante actúa como testigo independiente generando un documento fechado y firmado digitalmente, lo cual garantiza que el contenido no ha sido manipulado, convirtiéndose este «pantallazo» en un documento probatorio regulado por el artículo 326 de la Ley de Enjuiciamiento Civil.

Además es un servicio gratuito cuando se usa sin fines comerciales, también pueden certificar facturas electrónicas y cualquier otro documento que enviemos por email, como contratos, acuerdos de confidencialidad, etc.

Su uso es bastante sencillo, tan solo debemos copiar la dirección web donde se encuentra el contenido amenazante y enviarla a un email que nos devolverá un archivo PDF con el contenido de la web, fechado y firmado digitalmente.

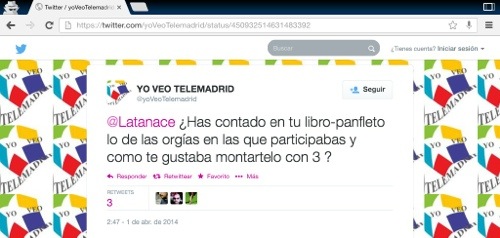

El caso que ha originado este post es un twit de un personaje que se dedica a defender TeleMadrid atacando a los empleados que sufrieron el ERE de esta cadena pública.

El primer paso para recabar la prueba con validez legal es obtener la dirección web del twit en cuestión.

Si accedemos vía web a los twits, pincharemos en en enlace «Abrir» que se encuentra debajo del texto a la izquierda, se nos mostrará la fecha y hora del twit, así como otro enlace llamado «Detalles», este nos llevará a otra página, en la barra del navegador tenemos la dirección que debemos enviar a eGarante.

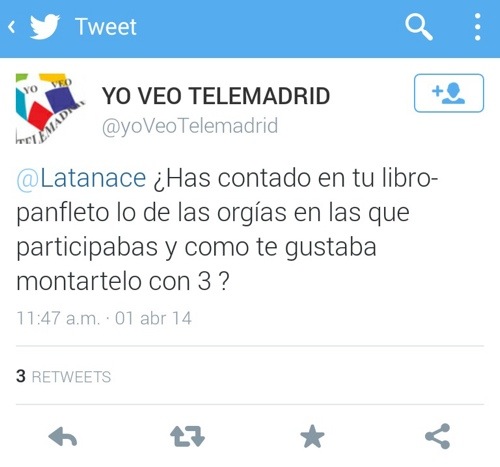

Si nos encontramos en el móvil o una tablet con la app de Twitter, podemos obtener esta dirección pulsando sobre el twit, el cual se abrirá.

En Android pulsaremos en el icono de compartir que se encuentra a la derecha debajo del twit

Y seleccionaremos la opción «Copiar en el portapapeles».

En iPhone/iPad seleccionaremos «Copiar enlace al twit»

Con esto enviaremos un email a la dirección de email de eGarante [email protected], poniendo la dirección de la web en el Asunto

Nota para usuarios de Android: «Copiar en el portapapeles» copia la dirección web del twit y el contenido del mismo, aseguraos de que sólo enviáis la dirección web en el Asunto y no todo el texto.

En unos minutos recibiréis un email de vuelta con el archivo PDF adjunto.

Y listo, ya da igual si ese twit desaparece, hay una prueba de su existencia verificada por un tercero neutral y con las medidas tecnológicas necesarias para que se pueda considerar su valor probatorio ante un tribunal.