Tenemos en ciernes la nueva Ley Lassalle, la perversión de la Ley Sinde.

Más allá de lo que ya sabemos de cierre de webs, persecución de sitios con enlaces a contenidos con derechos de autor (excepto Google y similares), y los huevos de pascua que se detallan con precisión en el enlace del párafo anterior, hay una parte que resulta especialmente inquietante por lo difuso que es uno de los conceptos de esta ley.

Me refiero a la parte en la que las operadoras deberán identificar con nombre, dirección, etc. a aquellos que pongan a disposición pública contenidos protegidos por derechos de autor, además de la parte correspondiente al concepto de copia privada, que obligará a tener el original… esto último daría para otro post sobre como saben si tienes el original si lo has descargado de algún servicio como Spotify o iTunes.

Aunque pueda parecer que esto va destinado solo a los propietarios de webs, dando una vuelta de tuerca a estos dos conceptos nos encontramos que también pueden ir a por los usuarios de aplicaciones P2P, por no disponer del original y por ofrecer públicamente una obra protegida en una red.

Esta apreciación personal me la ha confirmado el abogado Javier de la Cueva:

@soydelbierzo el día que sepan lo que es, sí. Van a por todo.

— Javier de la Cueva (@jdelacueva) March 24, 2013

Así que, como es mejor prevenir que curar, vamos a ver como podemos seguir usando aplicaciones de P2P sin que las operadoras sepan que estamos haciendo.

Opción 1: Usar una VPN

Esta es la más sencilla y económica de todas las opciones, usar una red privada virtual que permita el tráfico P2P. De este modo todo el tráfico de nuestro ordenador con la aplicación P2P estará cifrado y será imposible para los proveedores de internet saber que estamos haciendo.

En internet existen multitud de servicios de estos, he probado varios en los últimos años y finalmente me he quedado con la empresa Private Internet Access, ofrecen conexión por múltiples localizaciones, desde EE.UU a Hong Kong pasando por Canadá, Suecia, Suiza o Rumanía entre otros países.

Sin límite de ancho de banda, permiten usar P2P sobre su red y pagando anualmente el precio por mes es de solo $3,33, 2,5€ mientras escribo este post.

Es sencillo de configurar empleando la aplicación que tienen para Windows y Mac, y también se puede usar desde Linux y dispositivos iPhone/iPad o Android.

Y lo más importante de todo, no guardan registro de logs de nuestra actividad, la privacidad es total si encima hacemos el pago con Bitcoins y usamos un email alternativo, como los de www.tormail.org, aunque para hacerlo totalmente anónimo os recomiendo leer antes este post.

Opción 2: Alquilar una seedbox

Una seedbox es una máquina conectada a internet y preparada para servir en la red torrent, se maneja a través de interfaz web y los archivos descargados podemos recuperarlos por ftp (mejor una que soporte FTPS o SFTP para transferir los archivos cifrados hasta nuestro ordenador).

He rebuscado por la red y lo más barato que he encontrado son $17,95 mensuales por una cuenta individual con 50GB de espacio para descargar torrents.

También hay cuentas con más espacio o servidores para grupos, 8 cuentas unas 200 GB cada una por $124 mensuales.

http://www.xirvik.com/index_2.html

Opción 3: Montar tu propia seedbox segura y anónima

Para esta opción es necesario tener algunos conocimientos técnicos, voy a tratar de explicarlo de la manera más sencilla posible.

Primero vamos a elegir el servidor en el que vamos a instalar las aplicaciones.

Si es para nosotros solos, nos llegaría con el servidor dedicado más bajo de gama de esta web:

http://www.ovh.es/servidores_dedicados/kemsirve.xml

Con IVA son unos 12€ al mes.

100Mb de ancho de banda, 5TB mensuales de transferencia, tras los cuales baja la velocidad a 10 Mbps… nos vale.

A veces, aunque selecciones el más barato, te dan uno con más procesador, con el disco duro no se suelen equivocar.

Como la mayoría de los proveedores de estos servicios, no se permite usar P2P para transferir contenidos con derechos de autor… luego solucionarems este punto.

En el proceso de contratación seleccionaremos la opción «Expertos: distribución base», en la siguiente pantalla elegiremos «CentOS 6».

Rellenamos nuestros datos, pagamos y esperamos 1 hora hasta recibir los datos de acceso al servidor.

Para conectar con esos datos usaremos putty desde Windows o desde un terminal de MacOS o Linux.

Tenemos la IP del servidor, el usuario root y la clave que le han asignado a la máquina.

Una vez conectados, lo primero que haremos es cambiar la clave por defecto por una nuestra ejecutando el siguiente comando:

passwd

Ahora vamos a crear un usuario nuevo que será el que usemos en el futuro para conectar de este modo a la máquina, ya que vamos a quitar el acceso remoto al usuario root:

useradd soydelbierzo

passwd soydelbierzo

Elige el nombre de usuario que más rabia te dé, no hace falta que uses el mismo del ejemplo.

Nos desconectamos, volvemos a conectarnos pero esta vez con el nuevo usuario y la clave que le hemos asignado.

Ahora estamos dentro de la máquina con un usuario sin privilegios, para usar el usuario root y seguir configurando ejecutaremos:

su –

Nos pedirá la clave que le asignamos al usuario root anteriormente.

Ahora que volvemos a ser root, vamos a empezar a instalar cosas. Primero vamos a cerrar el acceso remoto al usuario root:

vi /etc/ssh/sshd_config

Cambiamos la línea #PermitRootLogin yes por PermitRootLogin no

Guardamos los cambios y ejecutamos

service sshd restart

Ahora ejecutaremos un comando para actualizar el sistema operativo:

yum upgrade

Finalizada al actualización, si se ha actualizado el kernel, resetearemos la máquina con el comando reboot y nos volveremos a conectar, de lo contrario seguiremos:

yum install yum-cron

Este comando ejecutará una actualización diaria de manera automática.

Ahora vamos a desactivar el IPV6 que traen de serie estos servidores y que no necesitamos para nada ahora mismo, salvo para tener algún problema de seguridad, ejecutaremos:

sysctl -w net.ipv6.conf.all.disable_ipv6=1

sysctl -w net.ipv6.conf.default.disable_ipv6=1

vi /etc/sysconfig/network

Dentro verificaremos que está así la siguiente línea:

NETWORKING_IPV6=no

Guardamos y ejecutamos:

vi /etc/sysconfig/network-scripts/ifcfg-eth0

Editamos estas tres líneas para que queden así:

IPV6INIT=no

#IPV6_AUTOCONF=no

#IPV6ADDR

Guardamos y ejecutamos:

vi /etc/sysctl.conf

Añadiremos estas dos líneas:

net.ipv6.conf.all.disable_ipv6=1

net.ipv6.conf.default.disable_ipv6=1

Guardamos y ejecutamos:

/etc/init.d/network restart

Ahora vamos a instalar unas cuantas cosas, ejecutaremos los siguientes comandos:

yum install vsftpd

rpm -Uvh http://download.fedoraproject.org/pub/epel/6/i386/epel-release-6-8.noarch.rpm

(Nota: esta URL puede cambiar, aquí puedes conseguir el último si este no funciona)

cd /etc/yum.repos.d/

wget http://geekery.altervista.org/geekery-el6-x86_64.repo

rpm -Uvh http://packages.sw.be/rpmforge-release/rpmforge-release-0.5.2-2.el6.rf.x86_64.rpm

yum install transmission fail2ban openvpn nginx

Ahora vamos a ir configurando todo lo que hemos instalado, empezando por fail2ban, una utilidad para bloquear a los bots que se dedican a rastrear direcciones IP con puertos abiertos y tratar de acceder a ellos.

vi /etc/fail2ban/jail.conf

Cambiaremos la línea:

bantime = 600

por:

bantime = 86400

En el apartado [ssh-iptables] cambiamos:

maxretry = 5 por maxretry = 3

En el apartado [vsftpd-iptables] cambiaremos:

maxretry = 5 por maxretry = 3 y enabled = false por enabled = true

Guardamos y seguimos:

chkconfig fail2ban on

service fail2ban start

Ahora vamos a crear un certificado digital autofirmado para el FTP seguro que no caduque en 10 años:

openssl req -x509 -nodes -days 3650 -newkey rsa:4096 -keyout /etc/vsftpd/vsftpd.pem -out /etc/vsftpd/vsftpd.pem

Nos pedirá una serie de datos que dejaremos en blanco.

Editamos el archivo del servidor de FTP:

vi /etc/vsftpd/vsftpd.conf

Cambiamos:

anonymous_enable=YES por anonymous_enable=NO

#chroot_list_enable=YES por chroot_list_enable=YES

#chroot_list_file=/etc/vsftpd/chroot_list por chroot_list_file=/etc/vsftpd/chroot_list

Al final del archivo añadiremos lo siguiente:

ssl_enable=YES

allow_anon_ssl=NO

force_local_data_ssl=YES

force_local_logins_ssl=YES

ssl_tlsv1=YES

ssl_sslv2=NO

ssl_sslv3=NO

rsa_cert_file=/etc/vsftpd/vsftpd.pem

require_ssl_reuse=NO

Guardamos y ejecutamos un comando para meter nuestro usuario en la lista de chroot:

echo soydelbierzo > /etc/vsftpd/chroot_list

chkconfig vsftpd on

service vsftpd start

Pasamos a configurar el servidor web Nginx para que actúe como proxy inverso de la web del servidor de torrents Transmission, generamos un nuevo certificado y cerramos el puerto 80:

openssl req -x509 -nodes -days 3650 -newkey rsa:4096 -keyout /etc/nginx/cert.key -out /etc/nginx/cert.crt

rm /etc/nginx/conf.d/default

Configuramos el proxy:

vi /etc/nginx/conf.d/ssl.conf

En su interior pondremos la configuración de este archivo (pincha este enlace para verlo).

Los métodos de cifrado son los más seguros a fecha de hoy, a la vez que funcionan con todos los navegadores web, de ordenador o smartphone.

Llegamos a los dos últimos pasos, la vpn y configurar Transmission.

Lo primero es tener una cuenta de VPN, en este ejemplo usaremos la de Private Internet Access por ser la más barata, rápida y segura que he localizado ($3,33 al mes si te subscribes anualmente).

Ejecutamos:

cd /etc/openvpn/

wget https://www.privateinternetaccess.com/openvpn/openvpn.zip

unzip openvpn.zip

rm openvpn.zip

Ahora tenemos un montón de archivos .ovpn con la configuración para conectarnos a alguna de las múltiples salidas que tienen.

Vamos a usar la de Holanda, pero como no queremos que todo el tráfico del servidor salga por la VPN, tan solo el propio de los torrents, editaremos el archivo correspondiente:

vi Netherlands.opvn

Añadiremos al final la siguiente línea:

route-nopull

Y cambiaremos:

auth-user-pass por auth-user-pass acceso.txt

Guardamos y creamos el archivo acceso.txt:

vi acceso.txt

En la primera línea pondremos el usuario que nos han asignado, en la segunda la clave.

Guardamos y ejecutamos:

openvpn –config /etc/openvpn/Netherlands.ovpn &

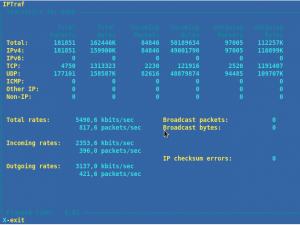

ifconfig tun0

Si todo ha ido correcto, nos aparecerá la información del nuevo dispositivo virtual de red que nos conecta a la VPN, nos fijaremos en la segunda línea, por ejemplo:

inet addr:10.160.10.10 P-t-P:10.160.10.9 Mask:255.255.255.255

Nos quedamos con el primer dato, 10.160.10.10 con el que ahora vamos a indicarle al sistema que marque el tráfico de datos de Transmission y lo envíe por la VPN y no por la red normal:

echo «1 transmission» >> /etc/iproute2/rt_tables

ip route add 10.160.0.0/24 dev tun0 src 10.160.10.10 table transmission

ip route add default via 10.160.10.10 dev tun0 table transmission

ip rule add from 10.160.10.10/32 table transmission

ip rule add to 10.160.10.10/32 table transmission

ip route flush cache

Nota: Cuando tenga otro rato haré un script para automatizar esta parte.

Y finalmente configuramos Transmission, el servidor de torrents.

En el servidor del ejemplo, el punto de montaje con más de 400 GB de espacio libre es /home/ para que Transmission lo pueda usar ejecutaremos:

mkdir /home/soydelbierzo/transmission

chown soydelbierzo:soydelbierzo /home/soydelbierzo/transmission/

(Recuerda cambiar soydelbierzo por el usuario que has creado al principio con el comando adduser)

vi /home/soydelbierzo/transmission/transmission-daemon

Y añadimos esta línea:

DAEMON_ARGS=»-i 10.160.10.10 -r 127.0.0.1 -ep -u UNUSUARIO –password UNACLAVE -b -t -a \»*.*.*.*\» »

Cambia UNUSUARIO y UNACLAVE por el usuario y clave que quieras… pero no uses los mismos que tienes para acceder al servidor, por seguridad. Ejecutamos:

chown soydelbierzo:soydelbierzo /home/soydelbierzo/transmission/transmission-daemon

chmod 755 /home/soydelbierzo/

Editamos:

vi /etc/init.d/transmission-daemon

Eliminamos esta línea para que no queden logs de lo transferido:

DAEMON_ARGS=»-e /var/log/transmission/transmission.log»

Modificamos:

TRANSMISSION_HOME=»/var/lib/transmission»

por:

TRANSMISSION_HOME=»/home/soydelbierzo/transmission»

Cambiamos el usuario que ejecuta Transmission:

DAEMON_USER=»transmission»

por:

DAEMON_USER=»soydelbierzo»

Cambiamos también:

[ -e /etc/sysconfig/transmission-daemon ] && source /etc/sysconfig/transmission-daemon

por:

[ -e /home/soydelbierzo/transmission/transmission-daemon ] && source /home/soydelbierzo/transmission/transmission-daemon

Guardamos y arrancamos Transmission:

service transmission-daemon start

service nginx start

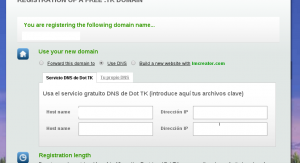

Ahora si nos apetece podemos ir a www.nic.tk y registrar un dominio gratuito, que apuntaremos a la IP pública de nuestro servidor seleccionando la opción DNS que nos ofrecen al registrarlo.

Tras activarlo (mirad la carpeta de spam) estará todo listo para acceder:

https://eldominioqueheregistrado.tk

Ojo, el certificado digital para la conexión segura es autofirmado, el navegador web nos sacará una advertencia, es normal.

Nos pedirá el usuario y password que configuramos en Transmission y listo, podemos añadir archivos torrent, magnet links o bien enlaces directos a la descarga del archivo de torrent.

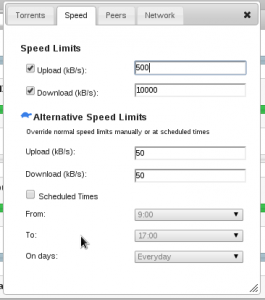

También podemos trastear con la configuración, ancho de banda máximo de subida y bajada… esto es importante, recordemos que tenemos 5TB de datos al mes antes de que nos bajen la velocidad de la conexión de 100 Mbps a 10 Mbps y que aquí la velocidad de la red es simétrica, a diferencia de un cliente de torrent en casa, nos encontraremos que enviamos muchos más datos de los que recibimos.

Podemos poner menos velocidad de subida que de bajada o activar la opción de cortar la subida cuando se supere cierto ratio subidas/bajadas. Personalmente prefiero la opción 1.

5TB de datos vienen a ser 2MB por segundo durante un mes, que serían 1MB de subida y otro de bajada ya que parece que es así como esta empresa computa el consumo de datos. Calculad vosotros como configurar esos límites de transferencia 😉

Ah, y desde el móvil también podemos acceder con facilidad ya que la interfaz se adapta a estos dispositivos.

Y ya tenemos nuestra propia seedbox con más de 400GB de espacio por 14,5€ al mes, por un poco más podemos tener 1TB de espacio, incluso podemos pillar servidores más potentes o con más espacio en otros proveedores como los que subasta Hetzner en su web.

ya lo se, ya. Por eso mismo decia que importa poco que se persiga a los que piratean películas de consumo o al canal codificado de futbol. Es que me parecen todos unos rastreros y gañanes, y si no tienen dinero para una película es precisamente por que ellos mismos alimentan a la sociedad de la que se quejan. Que se fastidien, sinceramente.

Aunque el tutorial es para guardarlo y se agradece. Solo comento que la utilidad que deberían tener este tipo de cosas es para difundir otro tipo de información que nos es restringida por canales normales, aunque eso a poca gente le importa debido a la alineación mental y social que ellos mismos alimentan.

Al márgen de la hipocresía y de na minoría, lo único interesante que la gente ve a estos recursos que aparecen para el anonimato e internet, es poder descargarse la última chorrada de Hollywood. Para eso es para lo único que les interesa. Para verla en su TFT de oferta mientras su vecino en paro piensa en abrir la toma del gas.

Más crisis y miseria hace falta en este pais. Mucha más.

Hay un trasfondo a todo esto más allá de descargarse gratis películas o música.

Lo primero es no confundir cultura con industria cultural, esta última es un dinosaurio que se niega a extinguirse y hace de lobby para que el gobierno apruebe este tipo de leyes estúpidas.

Otro problema de esta ley es que (léete el primer enlace que pongo en el post), las sociedades de gestión se van a apropiar de cosas que no son suyas, al paso que vamos será ilegal hasta intercambiar obras públicas o con licencias como la CC.

¿Recuerdas que pasó con Netflix que iba a aterrizar en España y pasó de largo? Las entidades de gestión aprovecharon para mentir más y decir que era por la piratería, por suerte Netflix salió al paso y contó la realidad, que con todos los «impuestos revolucionarios» que debían pagar a cada sociedad de autores, artistas, escritores, reproductores, impresores, etc, etc, etc. no les salía rentable establecer aquí su negocio.

¿Que no quieren verlo? Perfecto, es su industria, aunque desaparezca la cultura va a perdurar, porque existía antes de su aparición y ahora mismo… no son necesarios, son un mero intermediario inútil.

Pero que no fuercen a sacar estas leyes, hacen perder el tiempo a nuestros legisladores que se podría emplear en cosas más serias y no sirven de nada, la tecnología va un par de décadas por delante de la mentalidad de esta gente, si me puedo saltar los cortafuegos de China sabiendo que pasos dar… crees que estos van a poder parar nada?

Encima lo que comentan por aquí y en Meneame, están creando nuevos nichos de mercado, como las seedboxes.

Gracias por fijarte y avisarme que está el amule, SoydelBierzo.

Iré estudiándome cómo se hace el tema con él, que en VPN de linux estoy un poco pez. Supongo que los comandos para enrutarlo por la VPN son los mismos pero con amule en lugar de transmission y listo, ¿no?.

Será un puntazo poder ver ese script que comentabas ayer con la encriptación del home y todo si tienes tiempo de hacerlo, nunca se deja de aprender.

Muy interesante tu post, desde luego va a estar en mi bookmark desde ya porque la opción de la VPN gana puntos por momentos.

Una pregunta, pones que la configuración que haces de iptables ruta el tráfico de transmision y sólo el de transmision por ella, sería esto:

echo “1 transmission” >> /etc/iproute2/rt_tables

ip route add 10.160.0.0/24 dev tun0 src 10.160.10.10 table transmission

ip route add default via 10.160.10.10 dev tun0 table transmission

ip rule add from 10.160.10.10/32 table transmission

ip rule add to 10.160.10.10/32 table transmission

ip route flush cache

Entiendo que lo que haces es crear una tabla llamada transmision (como podrías llamarla de cualquier otro nombre), y luego creas unas rutas para esta tabla, pero cómo haces para que sólo el tráfico de transmision vaya por ella? esto no lo veo. Gracias!

Comentario editado y contenido eliminado por incluir 2 enlaces acortados, uno de ellos a un PDF.

Los PDF son una fuente de ataques debido a las múltiples vulnerabilidades que tiene el software lector de Adobe, no se debe ocultar tras un acortador un archivo de este tipo para no dar al usuario la oportunidad de decidir si abrirlo o no.

Imagino que funcionará igual, fuerzas al amule a que vaya por el dispositivo tun0, la configuración del enrutado debería valer la misma.

Lo otro en cuanto tenga tiempo, que no es demasiado y ahora voy a desconectar un poco del planeta 4 días para descansar.

Juju, básicamente lo que se hace con esos comando es lo que apuntas, crear una tabla de enrutamiento (no de iptables) que llamo transmission (el nombre es lo de menos si usas todo el rato el mismo).

Tal y como funcionan estos servicios sobre OpenVPN, por defecto al activar la conexión, ellos envían los datos de enrutamiento al programa cliente, lo que incluye convertir la salida tun0 en el default gateway.

Eso es un problema ya que no puedes abrir puertos en la ip de salida de la vpn a internet, por lo que no podrías acceder no por ftp, ssh, web, etc., de ahí lo de añadir la opción route-nopull a la configuración de openvpn.

Al activar la conexión así, tenemos un túnel abierto con la vpn, pero también tenemos como default gateway nuestra salida normal a internet, eth0 en el caso de la máquina de ejemplo.

Es decir, que el tráfico de respuesta a lo que nos llegue por tun0 va a tratar de salir por eth0, y no va a funcionar.

Con esto forzamos que el tráfico que llegue por tun0 se responda por el mismo lado, mientras que en eth0 tenemos el ssh, ftp y web respondiendo peticiones.

(disculpa si me enrollo y ya lo sabes, es para ilustrar un poco esa parte del post que dejé poco explicada).

Y ahora viene la segunda parte, cuando llegamos a configurar el Transmission y editamos el archivo transmission-daemon, ponemos esta línea:

DAEMON_ARGS=”-i 10.160.10.10 -r 127.0.0.1 -ep -u UNUSUARIO –password UNACLAVE -b -t -a \”*.*.*.*\” ”

Básicamente le estamos diciendo a Transmission que el tráfico torrent (-i) lo escuche en 10.160.10.10 que es tun0 y el tráfico de la web de control (-r) en el loopback, aunque este último luego saldrá al exterior a través del proxy inverso que hemos montado con nginx sobre https.

Un saludo.

Muchas gracias por tu explicación tan detallada. Ahora lo he entendido. Me faltaba el detalle de DAEMON_ARGS.

No había caído en lo que comentas, Transmission saldría por la VPN, pero estaría como llaman en P2P «firewalled» o «con la venda en los ojos» (hablando de emule) -ya que no puedes aceptar conexiones entrantes- pero supongo que hay que sacrificar un poco con tal de que no nos pillen si escogemos esta opción mas barata que la seed box. De nuevo Muchas gracias!

Ojo, que Transmission no es un tracker, es un cliente de BT, acepta conexiones entrantes aunque esté por la vpn, de hecho el servidor que monté para experimentar y escribir el post está enviando mucho más de lo que recibe, las estadísticas ahora mismo:

Uploaded: 920.8 GB

Downloaded: 70.1 GB

Ratio: 13.1

Ya, pero según lo he entendido, en la VPN la IP pública la tiene el por ejemplo «Private Internet Access», pero ellos no te natean los puertos a tu IP privada por tanto los otros clientes de bt no pueden conectarse a ti, sólo tu a ellos.

Una vez establecida la comunicación tu cliente puede enviar o recibir datos independientemente de quien comenzó la conexión. Es por eso que puedes tener mucho uploaded aun estando «firewalled», porque puedes hablar con todos los «open», pero en teoría «te pierdes» el poder intercambiar con otros que están en tu misma situación (firewalled).

Lo primero de todo GRACIAS!!!! por este tutorial paso a paso, ha sido todo un hallazgo.

Soy un nivel usuario básico de Linux y estoy aprovechando esto como una forma de ir puliendo mis conocimientos en el uso de la consola.

Quería apuntar un par de dudas por si puedes orientarme:

1. Sería posible utilizar un servicio gratuito de VPN como http://www.vpnbook.com/

2. todo el proceso me va como la seda hasta que llega el momento de activar el tun0 de la VPN:

openvpn –config /etc/openvpn/Netherlands.ovpn &

Se indica un mensaje de error I’m trying to parse «-config» as an –option parameter but I don’t see a leading ‘–‘

He probado varias alternativas pero no lo he conseguido echar a rodar y por tanto no he podido generar el tun0

Finalmente el incidente se soluciona cambiando el comando que propones por este otro openvpn –-config /etc/openvpn/Netherlands.ovpn &

Una vez más, ¡MUCHAS GRACIAS!

Entonces, tampoco la red TOR ofrece garantías de privacidad? Lo pregunto porque parece una opción gratuita.

Es la que más ofrece, pero te va a costar usar la transferencia de torrents ahí dentro, suelen dejarte lo básico, tráfico web, email, ssh, irc… pero fuera de eso poco más, tienen el ancho de banda bastante limitado.

Gracias por la respuesta. Osea que es una solución buena pero «pequeña», no sirve para intercambio de ficheros grandes. Algo había leído (why bittorent over Tor isn’t a good idea) pero en inglés no sabía si lo entendía bien.

Así de breve está muy claro. La única opción que veo accesible para mi -un analfabeto tecnológico- es la primera. Estaremos atentos. ¿Crees que subirán los precios de los VPN cuando la ley entre en vigor?

En primer lugar, muchas gracias por este lujo de tutorial.

Al final me he decido a probar la opción primera y he contratado el servicio por un mes.

Tengo instalado amule y un cliente torrent, en concreto, ktorrent. El primero me da ID baja, el segundo descarga correctamente pero no intercambia. Entiendo que es un problema de puertos del router. Están abiertos para eth0 (192.168…) pero supongo que las aplicaciones usaran tun0 (10.173….). ¿Cómo puedo conectar los puertos de ambas interfaces?

Un saludo.

una duda si contrato un seedbox, es decir la opcion 2 , ¿Se supone que ya trabaja sobre vpn? q yo sepa no tiene porque no?.

Me parece bastante complicado todo lo que no sea marcar una casilla como «cifrar las conexiones entrantes» del amule, como usuario normalito que soy.

Pero lo que tengo claro es que al primer aviso o llamada o lo que sea por parte de esta gentuza, me doy de baja indicando el motivo. Y entonces veremos quién tienen más poder, o esta gentuza o las telecos. Y además de quedarse sin 50 € la teleco al mes y sin el IVA el gobierno, voy a seguir con la campaña del Marzo Negro de no consumir absolutamente nada excepto lo necesario para subsistir.

Y ya veremos cómo termina esto.

Oscar, depende, si la empresa incluye ese servicio sí-

jjg1965, del amule… ni idea, nunca lo he usado.

El ktorrent tampoco, pero imagino que tendrá una opción para indicarle por cual de los interfaces quieres enviar el tráfico torrent, que debe ser la ip del tun0 o el propio dev tun0

Pingback: Hay un sábado de común denominadores | SurSiendo Blog