Tenemos en ciernes la nueva Ley Lassalle, la perversión de la Ley Sinde.

Más allá de lo que ya sabemos de cierre de webs, persecución de sitios con enlaces a contenidos con derechos de autor (excepto Google y similares), y los huevos de pascua que se detallan con precisión en el enlace del párafo anterior, hay una parte que resulta especialmente inquietante por lo difuso que es uno de los conceptos de esta ley.

Me refiero a la parte en la que las operadoras deberán identificar con nombre, dirección, etc. a aquellos que pongan a disposición pública contenidos protegidos por derechos de autor, además de la parte correspondiente al concepto de copia privada, que obligará a tener el original… esto último daría para otro post sobre como saben si tienes el original si lo has descargado de algún servicio como Spotify o iTunes.

Aunque pueda parecer que esto va destinado solo a los propietarios de webs, dando una vuelta de tuerca a estos dos conceptos nos encontramos que también pueden ir a por los usuarios de aplicaciones P2P, por no disponer del original y por ofrecer públicamente una obra protegida en una red.

Esta apreciación personal me la ha confirmado el abogado Javier de la Cueva:

@soydelbierzo el día que sepan lo que es, sí. Van a por todo.

— Javier de la Cueva (@jdelacueva) March 24, 2013

Así que, como es mejor prevenir que curar, vamos a ver como podemos seguir usando aplicaciones de P2P sin que las operadoras sepan que estamos haciendo.

Opción 1: Usar una VPN

Esta es la más sencilla y económica de todas las opciones, usar una red privada virtual que permita el tráfico P2P. De este modo todo el tráfico de nuestro ordenador con la aplicación P2P estará cifrado y será imposible para los proveedores de internet saber que estamos haciendo.

En internet existen multitud de servicios de estos, he probado varios en los últimos años y finalmente me he quedado con la empresa Private Internet Access, ofrecen conexión por múltiples localizaciones, desde EE.UU a Hong Kong pasando por Canadá, Suecia, Suiza o Rumanía entre otros países.

Sin límite de ancho de banda, permiten usar P2P sobre su red y pagando anualmente el precio por mes es de solo $3,33, 2,5€ mientras escribo este post.

Es sencillo de configurar empleando la aplicación que tienen para Windows y Mac, y también se puede usar desde Linux y dispositivos iPhone/iPad o Android.

Y lo más importante de todo, no guardan registro de logs de nuestra actividad, la privacidad es total si encima hacemos el pago con Bitcoins y usamos un email alternativo, como los de www.tormail.org, aunque para hacerlo totalmente anónimo os recomiendo leer antes este post.

Opción 2: Alquilar una seedbox

Una seedbox es una máquina conectada a internet y preparada para servir en la red torrent, se maneja a través de interfaz web y los archivos descargados podemos recuperarlos por ftp (mejor una que soporte FTPS o SFTP para transferir los archivos cifrados hasta nuestro ordenador).

He rebuscado por la red y lo más barato que he encontrado son $17,95 mensuales por una cuenta individual con 50GB de espacio para descargar torrents.

También hay cuentas con más espacio o servidores para grupos, 8 cuentas unas 200 GB cada una por $124 mensuales.

http://www.xirvik.com/index_2.html

Opción 3: Montar tu propia seedbox segura y anónima

Para esta opción es necesario tener algunos conocimientos técnicos, voy a tratar de explicarlo de la manera más sencilla posible.

Primero vamos a elegir el servidor en el que vamos a instalar las aplicaciones.

Si es para nosotros solos, nos llegaría con el servidor dedicado más bajo de gama de esta web:

http://www.ovh.es/servidores_dedicados/kemsirve.xml

Con IVA son unos 12€ al mes.

100Mb de ancho de banda, 5TB mensuales de transferencia, tras los cuales baja la velocidad a 10 Mbps… nos vale.

A veces, aunque selecciones el más barato, te dan uno con más procesador, con el disco duro no se suelen equivocar.

Como la mayoría de los proveedores de estos servicios, no se permite usar P2P para transferir contenidos con derechos de autor… luego solucionarems este punto.

En el proceso de contratación seleccionaremos la opción «Expertos: distribución base», en la siguiente pantalla elegiremos «CentOS 6».

Rellenamos nuestros datos, pagamos y esperamos 1 hora hasta recibir los datos de acceso al servidor.

Para conectar con esos datos usaremos putty desde Windows o desde un terminal de MacOS o Linux.

Tenemos la IP del servidor, el usuario root y la clave que le han asignado a la máquina.

Una vez conectados, lo primero que haremos es cambiar la clave por defecto por una nuestra ejecutando el siguiente comando:

passwd

Ahora vamos a crear un usuario nuevo que será el que usemos en el futuro para conectar de este modo a la máquina, ya que vamos a quitar el acceso remoto al usuario root:

useradd soydelbierzo

passwd soydelbierzo

Elige el nombre de usuario que más rabia te dé, no hace falta que uses el mismo del ejemplo.

Nos desconectamos, volvemos a conectarnos pero esta vez con el nuevo usuario y la clave que le hemos asignado.

Ahora estamos dentro de la máquina con un usuario sin privilegios, para usar el usuario root y seguir configurando ejecutaremos:

su –

Nos pedirá la clave que le asignamos al usuario root anteriormente.

Ahora que volvemos a ser root, vamos a empezar a instalar cosas. Primero vamos a cerrar el acceso remoto al usuario root:

vi /etc/ssh/sshd_config

Cambiamos la línea #PermitRootLogin yes por PermitRootLogin no

Guardamos los cambios y ejecutamos

service sshd restart

Ahora ejecutaremos un comando para actualizar el sistema operativo:

yum upgrade

Finalizada al actualización, si se ha actualizado el kernel, resetearemos la máquina con el comando reboot y nos volveremos a conectar, de lo contrario seguiremos:

yum install yum-cron

Este comando ejecutará una actualización diaria de manera automática.

Ahora vamos a desactivar el IPV6 que traen de serie estos servidores y que no necesitamos para nada ahora mismo, salvo para tener algún problema de seguridad, ejecutaremos:

sysctl -w net.ipv6.conf.all.disable_ipv6=1

sysctl -w net.ipv6.conf.default.disable_ipv6=1

vi /etc/sysconfig/network

Dentro verificaremos que está así la siguiente línea:

NETWORKING_IPV6=no

Guardamos y ejecutamos:

vi /etc/sysconfig/network-scripts/ifcfg-eth0

Editamos estas tres líneas para que queden así:

IPV6INIT=no

#IPV6_AUTOCONF=no

#IPV6ADDR

Guardamos y ejecutamos:

vi /etc/sysctl.conf

Añadiremos estas dos líneas:

net.ipv6.conf.all.disable_ipv6=1

net.ipv6.conf.default.disable_ipv6=1

Guardamos y ejecutamos:

/etc/init.d/network restart

Ahora vamos a instalar unas cuantas cosas, ejecutaremos los siguientes comandos:

yum install vsftpd

rpm -Uvh http://download.fedoraproject.org/pub/epel/6/i386/epel-release-6-8.noarch.rpm

(Nota: esta URL puede cambiar, aquí puedes conseguir el último si este no funciona)

cd /etc/yum.repos.d/

wget http://geekery.altervista.org/geekery-el6-x86_64.repo

rpm -Uvh http://packages.sw.be/rpmforge-release/rpmforge-release-0.5.2-2.el6.rf.x86_64.rpm

yum install transmission fail2ban openvpn nginx

Ahora vamos a ir configurando todo lo que hemos instalado, empezando por fail2ban, una utilidad para bloquear a los bots que se dedican a rastrear direcciones IP con puertos abiertos y tratar de acceder a ellos.

vi /etc/fail2ban/jail.conf

Cambiaremos la línea:

bantime = 600

por:

bantime = 86400

En el apartado [ssh-iptables] cambiamos:

maxretry = 5 por maxretry = 3

En el apartado [vsftpd-iptables] cambiaremos:

maxretry = 5 por maxretry = 3 y enabled = false por enabled = true

Guardamos y seguimos:

chkconfig fail2ban on

service fail2ban start

Ahora vamos a crear un certificado digital autofirmado para el FTP seguro que no caduque en 10 años:

openssl req -x509 -nodes -days 3650 -newkey rsa:4096 -keyout /etc/vsftpd/vsftpd.pem -out /etc/vsftpd/vsftpd.pem

Nos pedirá una serie de datos que dejaremos en blanco.

Editamos el archivo del servidor de FTP:

vi /etc/vsftpd/vsftpd.conf

Cambiamos:

anonymous_enable=YES por anonymous_enable=NO

#chroot_list_enable=YES por chroot_list_enable=YES

#chroot_list_file=/etc/vsftpd/chroot_list por chroot_list_file=/etc/vsftpd/chroot_list

Al final del archivo añadiremos lo siguiente:

ssl_enable=YES

allow_anon_ssl=NO

force_local_data_ssl=YES

force_local_logins_ssl=YES

ssl_tlsv1=YES

ssl_sslv2=NO

ssl_sslv3=NO

rsa_cert_file=/etc/vsftpd/vsftpd.pem

require_ssl_reuse=NO

Guardamos y ejecutamos un comando para meter nuestro usuario en la lista de chroot:

echo soydelbierzo > /etc/vsftpd/chroot_list

chkconfig vsftpd on

service vsftpd start

Pasamos a configurar el servidor web Nginx para que actúe como proxy inverso de la web del servidor de torrents Transmission, generamos un nuevo certificado y cerramos el puerto 80:

openssl req -x509 -nodes -days 3650 -newkey rsa:4096 -keyout /etc/nginx/cert.key -out /etc/nginx/cert.crt

rm /etc/nginx/conf.d/default

Configuramos el proxy:

vi /etc/nginx/conf.d/ssl.conf

En su interior pondremos la configuración de este archivo (pincha este enlace para verlo).

Los métodos de cifrado son los más seguros a fecha de hoy, a la vez que funcionan con todos los navegadores web, de ordenador o smartphone.

Llegamos a los dos últimos pasos, la vpn y configurar Transmission.

Lo primero es tener una cuenta de VPN, en este ejemplo usaremos la de Private Internet Access por ser la más barata, rápida y segura que he localizado ($3,33 al mes si te subscribes anualmente).

Ejecutamos:

cd /etc/openvpn/

wget https://www.privateinternetaccess.com/openvpn/openvpn.zip

unzip openvpn.zip

rm openvpn.zip

Ahora tenemos un montón de archivos .ovpn con la configuración para conectarnos a alguna de las múltiples salidas que tienen.

Vamos a usar la de Holanda, pero como no queremos que todo el tráfico del servidor salga por la VPN, tan solo el propio de los torrents, editaremos el archivo correspondiente:

vi Netherlands.opvn

Añadiremos al final la siguiente línea:

route-nopull

Y cambiaremos:

auth-user-pass por auth-user-pass acceso.txt

Guardamos y creamos el archivo acceso.txt:

vi acceso.txt

En la primera línea pondremos el usuario que nos han asignado, en la segunda la clave.

Guardamos y ejecutamos:

openvpn –config /etc/openvpn/Netherlands.ovpn &

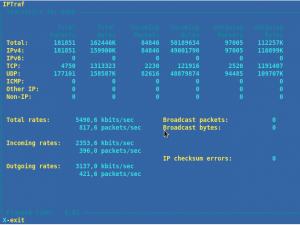

ifconfig tun0

Si todo ha ido correcto, nos aparecerá la información del nuevo dispositivo virtual de red que nos conecta a la VPN, nos fijaremos en la segunda línea, por ejemplo:

inet addr:10.160.10.10 P-t-P:10.160.10.9 Mask:255.255.255.255

Nos quedamos con el primer dato, 10.160.10.10 con el que ahora vamos a indicarle al sistema que marque el tráfico de datos de Transmission y lo envíe por la VPN y no por la red normal:

echo «1 transmission» >> /etc/iproute2/rt_tables

ip route add 10.160.0.0/24 dev tun0 src 10.160.10.10 table transmission

ip route add default via 10.160.10.10 dev tun0 table transmission

ip rule add from 10.160.10.10/32 table transmission

ip rule add to 10.160.10.10/32 table transmission

ip route flush cache

Nota: Cuando tenga otro rato haré un script para automatizar esta parte.

Y finalmente configuramos Transmission, el servidor de torrents.

En el servidor del ejemplo, el punto de montaje con más de 400 GB de espacio libre es /home/ para que Transmission lo pueda usar ejecutaremos:

mkdir /home/soydelbierzo/transmission

chown soydelbierzo:soydelbierzo /home/soydelbierzo/transmission/

(Recuerda cambiar soydelbierzo por el usuario que has creado al principio con el comando adduser)

vi /home/soydelbierzo/transmission/transmission-daemon

Y añadimos esta línea:

DAEMON_ARGS=»-i 10.160.10.10 -r 127.0.0.1 -ep -u UNUSUARIO –password UNACLAVE -b -t -a \»*.*.*.*\» »

Cambia UNUSUARIO y UNACLAVE por el usuario y clave que quieras… pero no uses los mismos que tienes para acceder al servidor, por seguridad. Ejecutamos:

chown soydelbierzo:soydelbierzo /home/soydelbierzo/transmission/transmission-daemon

chmod 755 /home/soydelbierzo/

Editamos:

vi /etc/init.d/transmission-daemon

Eliminamos esta línea para que no queden logs de lo transferido:

DAEMON_ARGS=»-e /var/log/transmission/transmission.log»

Modificamos:

TRANSMISSION_HOME=»/var/lib/transmission»

por:

TRANSMISSION_HOME=»/home/soydelbierzo/transmission»

Cambiamos el usuario que ejecuta Transmission:

DAEMON_USER=»transmission»

por:

DAEMON_USER=»soydelbierzo»

Cambiamos también:

[ -e /etc/sysconfig/transmission-daemon ] && source /etc/sysconfig/transmission-daemon

por:

[ -e /home/soydelbierzo/transmission/transmission-daemon ] && source /home/soydelbierzo/transmission/transmission-daemon

Guardamos y arrancamos Transmission:

service transmission-daemon start

service nginx start

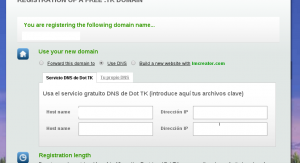

Ahora si nos apetece podemos ir a www.nic.tk y registrar un dominio gratuito, que apuntaremos a la IP pública de nuestro servidor seleccionando la opción DNS que nos ofrecen al registrarlo.

Tras activarlo (mirad la carpeta de spam) estará todo listo para acceder:

https://eldominioqueheregistrado.tk

Ojo, el certificado digital para la conexión segura es autofirmado, el navegador web nos sacará una advertencia, es normal.

Nos pedirá el usuario y password que configuramos en Transmission y listo, podemos añadir archivos torrent, magnet links o bien enlaces directos a la descarga del archivo de torrent.

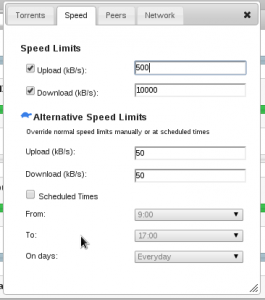

También podemos trastear con la configuración, ancho de banda máximo de subida y bajada… esto es importante, recordemos que tenemos 5TB de datos al mes antes de que nos bajen la velocidad de la conexión de 100 Mbps a 10 Mbps y que aquí la velocidad de la red es simétrica, a diferencia de un cliente de torrent en casa, nos encontraremos que enviamos muchos más datos de los que recibimos.

Podemos poner menos velocidad de subida que de bajada o activar la opción de cortar la subida cuando se supere cierto ratio subidas/bajadas. Personalmente prefiero la opción 1.

5TB de datos vienen a ser 2MB por segundo durante un mes, que serían 1MB de subida y otro de bajada ya que parece que es así como esta empresa computa el consumo de datos. Calculad vosotros como configurar esos límites de transferencia 😉

Ah, y desde el móvil también podemos acceder con facilidad ya que la interfaz se adapta a estos dispositivos.

Y ya tenemos nuestra propia seedbox con más de 400GB de espacio por 14,5€ al mes, por un poco más podemos tener 1TB de espacio, incluso podemos pillar servidores más potentes o con más espacio en otros proveedores como los que subasta Hetzner en su web.

Su peso en oro vale este post. Me lo guardo para futura referencia… Y también me pregunto si, inadvertidamente, Wert y su esbirro Lassalle no estarán creando un nuevo nicho de mercado.

Salud.

Duda, ¿qué hay del método más pedestre de usar directamente magnet URIs y un cliente de BT que permita forzar cifrado? Lo primero nos aisla de la necesidad de tener que tirar de un tracker particular, usando DHT, y lo segundo impide que nuestro ISP vea el tráfico que está pasando. Es una solución «de hombre pobre», pero creo que también serviría, en principio, ¿no?

No serviría de nada.

No voy a entrar en temas de deep packet inspection de tráfico cifrado, porque no es necesario.

Aunque cifres el tráfico, la IP que aparece como seeder de un archivo sigue siendo la tuya de casa, los sistema de monitorización de las redes P2P pueden seguir asociando tu IP con un archivo protegido por derechos de autor, y la operadora de tu IP deberá entregar tus datos cuando el juez se lo requiera.

Con OpenVPN se van a topar con una IP extranjera, de una empresa extranjera que además no guarda logs, fin de la investigación por parte de la entidad de gestión.

O bien podríamos vivir en un país moderno, donde contratar algo como Netflix por menos pasta de lo que nos cuesta el servidor.

De todas formas, sólo por esta explicación tan detallada, se agradece el post aunque no se use para dar acceso a torrents. Felicidades.

Yo pensaba que con la ofuscación de protocolo el emule ya había resuelto el asunto ¿no es así?

Discrepo un poco en todos los puntos exepto en el primero.

Verás, cuando contratas un servidor lo haces dando tu nombre, apellidos y DNI (entre otros datos).En caso de que la SS (Sección Segunda) quiera joderte lo va a hacer fácilmente, pues contacta con el proveedor y obliga, en el transcurso de una investigación policial a identificar a la persona que lo ha contratado (aka el titular)! Así pues, estás sirviendo tu cabeza en bandeja. Los ISP (una empresa de hosting también lo és) están obligados a facilitar cualquier dato personal siempre que una autoridad competente se lo solicita bajo amenaza de cuantiosas multas.

Pero vamos, es mi opinión. En definitiva, si contratas un VPS/Seedbox hazlo fuera de Españistán, o mejor todavía, fuera de la UE.

Una VPN, estoy de acuerdo contigo, es una buena opción a tener en cuenta, aunque yo me esperaría a ver como avanza el tema, si se emprenden acciones legales contra usuarios y que resuelven los jueces.

¿Y otro post adicional sobre cómo cargo el monedero de Bitcoins sin poner mi tarjeta de crédito? ¿Hay forma de llenarlo anónimamente? Porque si al final acabas metiendo tu Visa, aunque metas Bitcoins y Paypales por medio, te acabarán identificando ¿no?

Mira seedroots, un seedbox ya configurado sobre un kemsirve por 13€ al mes…

Pau, para eso primero tienen que probar que ese servidor está sirviendo torrents, haciéndolo detrás de una vpn que no guarda logs de la actividad de sus clientes es entre muy complicado e imposible.

También puedes contratar tu servidor en otros proveedores que permitan el alquiler anónimo con bitcoins en territorios offshore (en Europa tenemos al menos un par de ellos, empezando por Lichtenstein).

Cuando salga el articulado final de la ley ya veremos que pasa, si sigue por estos cerros, mejor prevenir que curar.

Ronronia, buena idea.

La manera más anónima es comprarlos en efectivo: https://localbitcoins.com/

Aunque des tu Visa o uses paypal, es complicado seguir el rastro a una cuenta de Bitcoins.

Hola a todos, quizas sea una tonteria ya que no controlo mucho, bueno mejor dicho nada de estos temas, pero el tema de la vpn, podría sustituirse por el SW openvpn??? que es para Linux.

Por cierto como ya he comentado que no tengo mucha idea de estos temas pq elegimos una CentOS6, podria usarse ubuntu server 12 es solo por cueriosidad, ya que las veces que he visto un linux era ubuntu (desktop), los comandos que indicas supongo que serán validos para la ubuntu, siempre y cuando me confirmes que es viable.

Gracias y un saludo

Ups perdon ya habías hablado de openvpn.

Oscar, Con una Ubuntu también se puede hacer perfectamente, cambiarían los comandos relativos a la instalación con yum, los repositorios de TransmissionBT a emplear… pero básicamente es lo mismo a la hora de configurarlo.

O también puedes montarte una vpn bajo demanda en el EC2 de amazon. Yo lo estoy usando para poder navegar y descargar desde China y no gasto mas de 2/3 € mes.

http://holgr.com/blog/2009/06/setting-up-openvpn-on-amazons-ec2/

Gracias por tu aportación. Esto tiene gracia, creo recordar que esto ya ha pasado en algún otro pais, con el mismo resultado miles de personas sencillas y espiables que cifran sus comunicaciones para descargarse la última seriecilla o pelicula.

Con la dependencia que tienen a urgar en nuestra intimidad no se van a permitir el lujo de que la gente se forme y aprenda que puede navegar anonimamente, pagar anonimamente, cifrar sus comunicaciones… je je je pronto nos daremos cuenta que podemos hacerlo con todas nuestras comunicaciones, porque no… ummm va a ser que no, los poderes fácticos que controlan la red no creo que se dejen… esto es fumata negra. Como alguien ha comentado esto es un nicho de mercado y alguien lo explotará y nos lo pondrá al alcance de [email protected] y que asuman las consecuencias….

¿Y una opción muy similar a la 3 (montar una seedbox) no sería montar una VPN propia?

Me explico: siguiendo los pasos que das en 3, me da la impresión de que puedes ir directamente a montar un servidor openvpn para no tener que contratar la conexión VPN. Después conectas tu ordenador o mini-seedbox local (con una raspberry-pi, por ejemplo) a través de la VPN que has creado.

Si el servidor dedicado lo has contratado fuera de España (digamos que en Holanda, por seguir con el mismo país) entonces sigues protegido de los «bots» que se conecten a BT, que verán una IP holandesa.

Eso sí, tienes que asegurarte que el servidor VPN que montas no guarda logs… Pero te ahorras un paso en el proceso (y el dinero que conlleva, aunque por lo que cuesta no es lo definitivo).

Manuel, Los bots verán la IP de tu servidor, Europol pedirá a la empresa saber quien ha contratado el servidor, Policía Nacional llamará a tu casa.

Con la VPN, aunque sea la de Holanda, el bot verá la IP de la VPN, pedirán allí los datos, la empresa los redirigirá a la empresa americana que tiene allí alquilados los servidores y el ancho de banda, la empresa americana no les dará nada porque no registran logs y lo hacen conforme a la ley americana que no les obliga a retener datos de las conexiones. Fin.

Montarlo como tú dices es lo mismo que ponerlo en casa sin VPN, tan solo obligas a la justicia a hacer una petición más.

He encontrado estos dos artículos de Torrentfreak que igual te interesan. En el primero le preguntan a distintos VPN sobre varios puntos cruciales a la hora de elegir uno de ellos, como si guardan logs que pudieran permitir identificar al usuario, bajo qué jurisdicción operan y cuándo estarían dispuestos/obligados a desvelar datos de terceros y qué medios de pago aceptan y en qué medida éstos pueden revelar la identidad del usuario, es decir, tal y cómo ellos lo titulan:

Servicios VPN que se toman tu anonimato en serio [ENG]

También de Torrentfreak me ha parecido interesante el proyecto SoftEther de una universidad japonesa:

Acceso a docenas de VPNs vía proyecto universitario [ENG]

Este último lo acaban de publicar en Cuelgame.net. No lo he probado aún pero hablan de él como alternativa óptima a OpenVPN que incluye un plug-in preconfigurado que da acceso a una larga lista de VPNs y permite pasar de uno a otro fácilmente.

Seguramente ya los habías visto, pero como me ha gustado tanto tu post quería aportar algo y estos dos artículos son los que me han llamado más la atención últimamente de este tema.

Una pregunta. ¿Sería suficiente con comprar un VPN o necesito algo más?

¿Me tengo que volver paranoico y pagar con bitcoins y usar un email como el que has dado, o eso ya es opcional?

Lo primero, gracias por todo el curro / información / documentación 🙂

Yo me estoy planteando lo que cuentas en la opción 3 pero llevo años sin meterme en estas cosas y ahora mismo me queda una duda. A mi novia no hay quien la despegue de la red de emule, ¿se podría hacer algo parecido a lo que planteas pero para algún programa tipo emule? Supongo que sería cuestión de hacerlo pasar por la vpn, no?

Ojo! Con las empresas que ofrecen servicios de VPN porque pueden monitorizar tu conexión y realizar registros de quienes se conectan, desde donde y que te bajas, aparte de todos los datos privados que le vas a proporcionar para contratar la conexión. Hay que tener en cuenta que la gran mayoría de estas empresas están en EEUU que tiene una legislación muy restrictiva al respecto y solo les quedara pedir una orden judicial y dichos proveedores cantaran por soleares. Precaución!!

La única red que te puede proporcionar anonimato hoy por hoy es I2P que no depende de ninguna organización y da cuentas a nadie.

La Ley Lassalle que se aprobó el otro día, solo es la primera parte de la persecución al usuario por parte de los talibanes de la cultura, así que a espabilar que no os pillen con los pantalones bajados. Yo ya me estoy pasando a I2P y que les den que voy a seguir compartiendo tanto si les gusta como sino.

Salu2.

Perdona el doble mensaje, se me olvidaba preguntarte una cosa, ¿no sería interesante cifrar el /home por si acaso «alguien» (ya me entiendes) se pone a hurgar en los archivos?

Ronronia, gracias por el apunte.

Artie, eso es ya en modo paranoico máximo, si usas la opción 1 con la VPN te llega, si pagas por un servicio extranjero también, lo del correo y bitcoins es para tener privacidad total

Sí, sería hacer lo mismo pero enrutando los puertos que use emule para comunicarse a través de la vpn.

Lo de cifrar el disco también es una buena opción, cuando haga lo del script para automatizar la conexión vpn añado lo de cifrar el disco con LUKS.

Juan, precisamente que la empresa que he usado en el ejemplo esté en EE.UU es por esto que comentas, aunque las leyes son muy restrictivas, están llenas de agujeros.

Por un lado tenemos la DMCA, que esta empresa afirma cumplir, si la RIAA envía una denuncia DMCA te cortan el servicio… pero ahora viene la trampa, que es que esta empresa no guarda logs de la actividad de sus usuarios, porque precisamente EE.UU es de los pocos países donde la legislación sobre la retención de este tipo de datos por parte de las empresas es bastante laxa.

Es decir, la RIAA o la SGAE tienen primero que pedir el registro de actividad para identificar al usuario al que van a denunciar con la DMCA, no hay log, no hay usuario identificable, no hay denuncia. 😉

Buenas tardes:

Antes de nada se agradece la explicacion pero tengo unas preguntas:

— un seed box seria como un ordenador personal, para hacer servicios de intercambio, como tengo yo en mi habitacion, un atom de 4×1,6ghz 2gb ram y ubuntu y transmission?

— si se configura un servidor y se tiene una vpn para poder acceder a holanda a él, entiendo que despues el contenido del mismo se tiene que bajar por ftp?

— como en el caso anterior por ftp, pero si se configura un servicio de DLNA, y se tiene un router en condiciones que habilite esa conexion para que sea como si estuviese ese servidor en la red local, podria utilizarse para visualizar el contenido en XBMC, consolas o SmarTV?

— en muchos sitios recomiendan instalar CSF como agregado al firewall, tu tambien?

— yo lo que tengo en mi servidor instalado es WEBMIN y quita muchas tonterias

Gracias, voy por orden.

– Sí, pero con mucho más ancho de banda.

– Sí, por FTPS o SFTP, en el ejemplo uso FTPS por si se quiere dejar cerrado el puerto de ssh y por ende de SFTP.

– En local se podría.

– CSF, Snort + OSSEC… hay muchas opciones.

– Es cómodo 🙂

Como ves una solucion que pasa por lo siguiente

Servidor VPS hubicado en el extrangero

Transmission-daemon y sistema para banear ips chungas

Servidor SFTP

Bajas en el VPS y descargas por SFTP.

No es tan seguro como usar vpn, pero como la ip se hubica en el extrangero (en mi caso eeuu) no hace falta mas proteccion, no?

Y como verias usar el VPS como VPN/Proxy y descargar directamente desde spain usando ese intermediario?

Saludos

El Uso de EMULE en estados unidos es entonces seguro?

Gracias.

Frameware, si van a por los seeders de poco te va a servir, hay acuerdo de extradicción con EE.UU, eso significa que si preguntan a tu proveedor del vps, este dará tus datos a las autoridades.

Andrés, si lo haces con una VPN que no registre tu actividad, sí.

Osea, que la solucion pasa por usar VPN en el VPS para salir por un pais en el que no me puedran crujir el culo.

Pais me recomienda que este cerca de los enlaces de EEUU?

De todas formas en ese caso el problema lo tendria en EEUU, ya que nadie podria relacionar de forma sencilla ni directa la actividad de mi VPS (ip de eeuu, trafico de eeuu) con mi ip española.

El problema seria si en eeuu vuelven a hacer barridos de torrents, no?

Y no seria mas factible ubicar un vps que realice de servidor de torrents en un lugar seguro con openvpn en modo servidor y yte ahorras la vpn y al conectarte en local descargar por ftp o sftp

Una pregunta de tontos… Entonces el seedbox, se baja el fichero, y luego tu lo vuelves a descargar en tu ordenador… ¿A qué velocidad? ¿100 mbs entre todo? Y al llegar a 5 tb reducción a 10 mbs… ¿Y no es más fácil que nos demos todos de baja del ADSL? jajaja Entonces pagariamos al año… ADSL (~480€) + VPN (30€) + Seedbox (144€) = 654 €… ¿Estos VPN se puede usar en varios dispositivos a la ves? Smartphone y PC?¿

Un saludo! Y muchas gracias por ilustranos!

Exacto, pues bajará a lo que dé tu adsl ya que el server tiene 100 mbps, salvo que las esté usando todas, pero vamos, 500 MB a 15 Mbps se baja en minutos.

De ahí lo de bajar la velocidad de subida, que es la que más va a actuar, te reservas parte de esos 5TB para el ftp.

Me has pillado, no sé si dejan usarlo en varios dispositivos a la vez, lo probaré, aunque lo dudo.

Juan, acabo de fijarme en en los repos para CentOS del TransmissionBT tienes también el amule 😉

También podemos darnos de baja de internet, a ver que pasa.

las autoridades americanas si que guardan absolutamente toda la información, y si hasta ahora lo hacian al márgen de la ley oficial, ahora ya tienen nuevas leyes para guardar durante un año los datos de ciudadanos europeos: http://www.dw.de/y-si-estados-unidos-esp%C3%ADa-tu-nube/a-16517640

Y es que además: si lo que comparte la gente fuera relevante para mejorar nuestra situación social o la educación todo esfuerzo sería poco. O si fuera para divulgar secretos de autoridades, o de bancos o empresas, pues perfecto.

Pero es que en Españistan el ciudadano analfabeto solo quiere ese anonimato para ver películas y el fúrbo, y al único poder fáctico que esto afecta es a la industria del cine, que como se sabe son una gran amenaza para el bienestar social.

A mí me parece muy bien que saquen leyes para que la gente no vea películas gratis. Y ojalá hagan un día lo mismo con el fútbol. Opino distinto con los libros pero da igual porque aquí no lee ni dios.

Este pais es de un inmovilismo patético y no se sabe en qué narices ayuda a esta situación el facilitar películas, fútbol y etc. Espero que alguien un día me lo explique, porque a mi me parece que los que defienden la libertad en la red en este pais tampoco tienen dos dedos de frente al focalizarse en ayudar a mantener a la población entretenida y atontada en sus sofás.

A ver si alguien me lo explica porque no lo entiendo.

Hola SoydelBierzo,

Exactamente como pueden asociar tu ip con un contenido con copyright si por ejemplo usas bitorrent con ofuscación y un tracker privado?

Buenas! En Private Internet Acces, se pueden tener hasta 3 dispositivos con una cuenta… Ya tengo VPN! Ahora bien… ¿Qué servidor elegir? ¿El servidor que se pone.. es el de entrada o el de salida? ¿Sí elijo un servidor que no este en USA, seguiré protegido en España?

Sin dudar de las intenciones del post, hubiera sido mejor si mencionaras que el enlace a PIA lleva un id para algún tipo de programa de afiliados o similar. Símplemente por transparencia, eso que está tan de moda.

Sin acritud.

Como tú bien comentas:

«Como la mayoría de los proveedores de estos servicios, no se permite usar P2P para transferir contenidos con derechos de autor…»

Así que, ¿cómo solucionas este problema?

Mario, la ley americana no obliga a este tipo de empresas a retener los datos de actividad de sus usuarios, por el pueden ofrecer servicios VPN donde no queda registrado, lo he explicado antes.

Carlos, Conectándose ellos también al tracker, suponiendo que el torrent no lleve más trackers y aparezcas como seeder en cualquier otro lado, lo tienen muy sencillo.

Fito, tienes razón, si quieres te paso los emails de cuando me di de alta de usuario de esta gente y de cuando me di de alta en affiliates para que veas:

1.- Que lo llevo usando un tiempo, no lo recomiendo simplemente por la pasta, sino porque considero que es sencillo de usar, el más barato que he encontrado con estos ratios de velocidad y seguro. Lo cierto es que vi lo de los afiliados en el último momento, me apunté y me respondieron poco antes de terminar el post.

2.- De hecho si escribiera estos post por la pasta, no habría quitado, por coherencia personal, la publicidad en su momento, eran un par de cientos de euros al mes los que me daba AdWords. Esto ha sido un experimento, cierto que no indico que el enlace lleva id de afiliado, pero tampoco lo oculto u ofusco con algún acortador de URL.

3.- Podía haber borrado tu comentario ya que estos no aparecen hasta que pasan mi filtro (me caen varios cientos de mensajes de spam diarios y de graciosos diciendo burradas), pero tienes toda la razón del mundo, las cosas claras y el chocolate espeso.

De todos modos, los cuatro duros que saldrán de ese enlace no compensan económicamente las horas que me llevó escribir este post, comprobar que cada paso funcionaba, etc. Suerte que no vivo de esto.

Gracias por tu comentario

Jose Carlos, usando la VPN, el tráfico vpn si lo permiten, lo que vaya por dentro de ese canuto es cosa tuya y ellos ni lo ven ni saben que es.

SoydelBierzo, las empresas americanas tienen actualmente la obligación de facilitar el acceso a los servicios de seguridad norteamericanos. Y no sólo eso, sino que además tienen la obligación de facilitar ese acceso de manera permanente. De manera que cualquier oprdenador y servidor en internet está potencialmente abierto para ellas, sea directamente o en el recorrido de la información.

En el caso de ciudadanos europeos, sus ultimas reformas legales

permiten a cualquier agencia de seguridad pedir y quedarse con todos los datos de ciudadanos de la UE con una año de antiguedad. Para facilitar lógicamente el procesamiento masivo de la información.

Y además el cifrado AES es seguro sólo a cierto nivel de consumo, como todos los que recomienda la NSA. De acuerdo en que nadie perdería un minuto por esto de las películas pirata, pero tampoco hay que creer la falsa ilusión de que el anonimato existe porque no es así.

Las noticias sobre el control de China o de otros países sobre su internet causan risa cuando se abre el gestor de certificados del navegador o se ven los cifrados más usados, y se comprueba que el control de USA sobre la internet no solo se refiere a su pais sino a todo el mundo occidental.

Pero si de lo que hablamos es de esconderse del ministro Wert en Españistan para poder ver películas sin pagar, entonces de acuerdo: el anonimato existe y se puede tener la ilusión de que la red puede ser un sitio seguro o privado. Pero los derechos de privacidad y anonimato en la red deberían servir para otra cosa que para defender la cultura ibérica de picaresca y corrupción. Es mi opinión.

Mario, estamos hablando de torrents y de la Ley Lassalle, no de ocultarte de las agencias de espionajes americanas…