Con demasiada regularidad estamos asistiendo al robo de las bases de datos de usuarios de empresas más o menos conocidas.

El último caso ha sido el robo de miles de cuentas de correo en Yahoo, aunque esta vez no haya sido debido a un fallo de seguridad por su parte, sino a que los atacantes han empleado los datos conseguidos en el ataque a otra compañía.

El robo de cuentas en Yahoo ha sido gracias a los propios usuarios, que han usado la misma clave para acceder a su email como al servicio comprometido de donde sacaron sus credenciales de acceso, una práctica demasiado habitual.

Las primeras recomendaciones son siempre las mismas, usa diferentes claves para cada servicio, crea claves complicadas que no se puedan descubrir mediante ataques de diccionario.

12345678, password, iloveyou, admin son una constante en las listas de las claves más usadas por los usuarios.

Usar frases de canciones o libros ha dejado de ser una buena idea desde que existen proyectos que recopilan ebooks para incluirlos en diccionarios de crackeo de passwords.

Y mucho ojo con el servicio para recordar claves que ofrecen muchas webs, ¿como se llamaba tu primera mascota? ¿como se llamaba tu primer profesor? Este es otro punto débil en la protección de contraseñas, es preferible usar una cadena ilegible (y que podremos guardar en alguna de las herramientas que veremos) a cualquier dato real o palabra normal.

La mejor solución, además de usar una clave diferente en cada servicio, es usar claves muy largas y absolutamente ininteligibles como wXxZkkf>M|O5rqG}oU»~LcCn<lC*P!`l1Ew^ o Lu8TeJi.4dF=rjwq=dBPsI$b:5.>:{«{d!, pero es un problema recordarlas, además confiar en como las almacena nuestro navegador web también puede ser un problema.

Para solucionarlo existen multitud de aplicaciones y servicios on-line, vamos a ver como usar un par de ellos y las medidas de seguridad que implementan.

Lastpass

Lastpass es un servicio on-line (y la opción más cómoda de las que vamos a ver) que nos permite guardar todas nuestras claves en un depósito cifrado, está disponible para Windows, Linux y Mac y con soporte para los navegadores web más usados, Chrome, Internet Explorer, Firefox y Safari, con auto rellenado de formularios de login, y más opciones bastante interesantes como importar nuestras claves almacenadas en el navegador web (recuerda borrarlas luego desde la configuración de tu navegador) o el Reto Lastpass, el cual analizará tus actuales claves, valorará su seguridad, si están repetidas y tu posición en el ranking de usuarios con mejores claves.

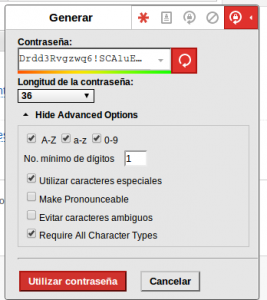

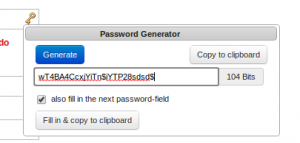

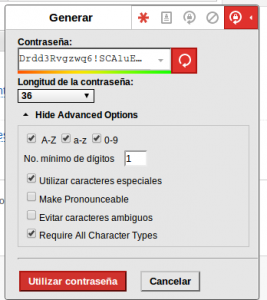

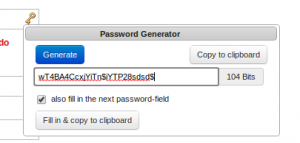

Incluye un generador de passwords fuertes como las mostradas anteriormente y tan sólo necesitaremos usar una clave maestra para poder descifrar el depósito de claves. Podemos asegurar un poco más el depósito empleando identificación en dos pasos con Google Authenticator.

El servicio es gratuito, salvo que tengamos pensado usar nuestras claves en dispositivos móviles, en cuyo caso tendremos que adquirir una cuenta premium, que tiene un coste de $1 al mes, un precio bastante razonable.

Esta empresa afrontó en 2011 un fallo de seguridad con transparencia y la posterior implementación de medidas para asegurar el servicio sin ninguna incidencia reseñable hasta la fecha.

Además del uso de identificación en dos pasos con herramientas como Google Authenticator, Lastpass incluye el algoritmo de generación de clave derivada PBKDF2 para proteger nuestra clave principal contra ataques de fuerza bruta (por si nos roban el depósito de claves cifrado de nuestro ordenador, por ejemplo).

Lo habitual es cualquier servicio web es que nuestra clave se almacene con algún tipo de cifrado a partir de la clave que hemos tecleado, con mejores medidas de seguridad o peores como sucedió con la filtración de usuarios y claves de la web de Adobe.

Empleando PBKDF2 nuestra clave es introducida en un bucle, en cada ciclo, la clave se vuelve a cifrar hasta el número de rondas que hemos seleccionado. Esto hace que cuando nos identificamos el sistema tarde un tiempo apenas perceptible en hacer login, pero ante un ataque de fuerza bruta, obliga al atacante a ejecutar ese bucle por cada clave que quiera probar contra nuestra clave almacenada, dificultando que descubran nuestra clave maestra, aunque no haciéndolo imposible.

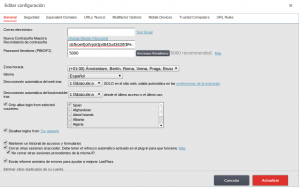

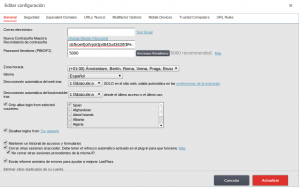

Configuración PBKDF2 de LastPass. 5.000 rondas son las recomendadas, aunque permiten hasta 200.000, lo cual hace mucho más lento el login, más seguro y de paso problemático en dispositivos móviles

También tenemos la opción de que sólo se permita el acceso desde determinados países, evitar el acceso desde Tor, incluso seleccionar que dispositivos móviles y ordenadores están autorizados a acceder a la cuenta.

Tras empezar a usar esta herramienta, es importante ir visitando las webs en las que tenemos cuenta y cambiar las claves y las preguntas de recordatorio por unas nuevas que se irán actualizando en nuestro depósito de claves.

Generando un clave segura desde Lastpass

Conviene pasar el reto Lastpass de vez en cuando para ir mejorando la calidad de las claves empleadas e ir cambiando las duplicadas en diferentes servicios.

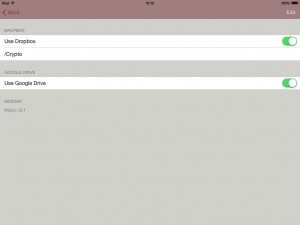

Las aplicaciones para dispositivos móviles de la versión de pago consisten en una app para Android y otra para iOS.

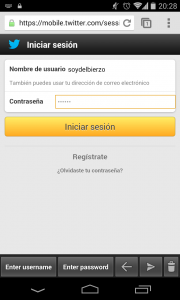

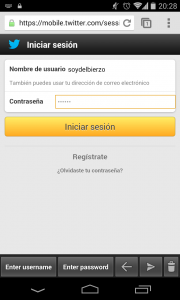

La primera permite consultar usuarios y claves, además de disponer de su propio teclado con el que pegar esos datos en, por ejemplo, Chrome para Android.

La versión para iOS trae embebido un navegador web en el que la aplicación puede rellenar automáticamente los campos de login en el mismo modo que lo hace el plugin para navegadores web de ordenador de sobremesa.

Por seguridad conviene sacar de vez en cuando una copia de seguridad de nuestras claves almacenadas en Lastpass, nunca se sabe cuando un servicio on-line puede perder todos sus datos o cerrar la empresa que lo ofrece.

Para esta copia de seguridad es interesante emplear una aplicación como la que vamos a ver a continuación, ya que es capaz de importar perfectamente el archivo de volcado generado por Lastpass y las almacena de manera segura.

Keepass

Keepass no es un servicio on-line como Lastpass (en este enlace está la versión traducida a español de la aplicación), se trata de una aplicación desarrollada sobre la plataforma .NET y que dispone de versiones para Windows, Linux y MacOS. También existen multitud de aplicaciones compatibles para Android e iOS que nada tienen que envidiar a las de Lastpass.

Existen 2 ramas de esta aplicación la 1.x y la 2.x, ambas siguen desarrollándose, aunque la segunda dispone de mejores opciones de seguridad y herramientas como disparadores y scripts que nos puede ser de utilidad para tareas como mantener un backup de nuestra base de datos de claves.

Para instalar la aplicación en Windows es necesario tener antes instalado Microsoft .NET Framework 2.0 o superior, todos los equipos con Windows Vista, 7, 8 u 8.1 lo tienen por defecto.

En Linux es necesario instalar antes Mono, aunque si instalamos directamente el paquete Keepass2 disponible en los repositorios de Debian y Ubuntu, el instalador se encargará de resolver las dependencias e instalar los paquetes de Mono necesarios. En algunas versiones de Ubuntu puede dar problemas al ejecutarse que se solucionan instalando el paquete mono-complete.

En MacOS debemos instalar Mono y Xquartz, los paquetes y las instrucciones están aquí. Hay otra opción más cómoda y rápida, adquirir Kypass por poco más de 5€ en la Mac App Store, compatible con los plugins para Keepass 2 que necesitaremos para poder hacer login de manera cómoda desde nuestro navegador web.

Al no tratarse de un servicio on-line nos encontraremos que es un poco más complicado compartir nuestras claves entre diferentes dispositivos. Para este caso vamos a usar dos, Google Drive y Dropbox, aunque también podemos usar cualquier otro servicio de almacenamiento en la nube que nos permita usar el protocolo WebDAV, como OwnCloud o iDriveSync, el uso de dos diferentes a la vez es importante para nuestro propósito, almancenar las claves de manera segura.

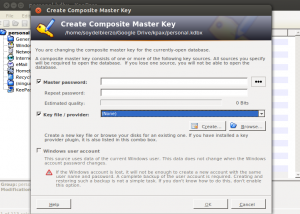

Teniendo instaladas las aplicaciones de sincronizado automático de Google Drive y Dropbox, ejecutamos KeePass 2 y creamos nuestra primera base de datos.

El primer dato que nos pide es el nombre de la base de datos y donde la queremos almacenar. Seleccionaremos la carpeta que sincroniza Google Drive.

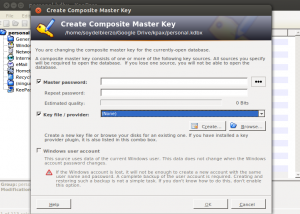

El segundo paso es seleccionar nuestra clave maestra, la que va a proteger todas nuestras claves.

Si bien existen plugins para usar sistemas de identificación en dos pasos con Google Authenticator, si pretendemos usar esa base de datos desde app móviles nos vamos a encontrar con un problema.

Para garantizar un alto nivel de seguridad y que al mismo tiempo la base de datos sea 100% compatibles con otras aplicaciones, además de usar una clave larga y segura, emplearemos un archivo de clave que generaremos desde la propia aplicación Keepass 2.

Seleccionando nuestra clave y el archivo con la clave de cifrado para mayor seguridad de la base de datos.

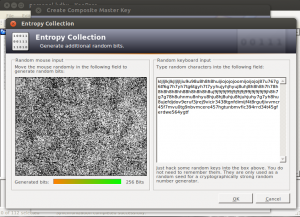

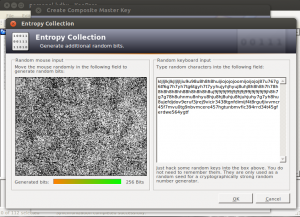

Durante la generación de dicha clave la aplicación nos pedirá mover el ratón sobre una imagen y teclear en un campo de texto, cuyo contenido no es necesario recordar y que se usa como complemento para generar entropía y que la clave sea más fuerte que usando sólo el generador de números aleatorios que trae el propio sistema operativo.

Finalizado este proceso, se nos pedirá que indiquemos donde queremos guardar el archivo resultante. Este lo almacenaremos en la carpeta de Dropbox, nunca en la misma que está el archivo de la base de datos, o perdería sentido su función.

También es posible que en lugar de subirla a otro servicio en la nube, la pasemos por usb a nuestro dispositivo móvil o bien la llevemos en un pendrive para usarla en otros ordenadores desde los que queramos tener acceso a nuestra base de datos.

Es muy importante tener una copia de seguridad de ambos archivos, tanto de la base de datos como de este archivos que acabamos de generar, si perdemos cualquiera de los dos archivos, habremos perdido todas nuestras claves.

Realmente ya tenemos una copia local en las carpetas de sincronizado de Google Drive y Dropbox, sólo si usamos dos servicios webdav estarán fuera de nuestra máquina esos dos archivos y será más importante tener esa copia de seguridad.

Al igual que Lastpass, cuando introducimos nuestra clave esta pasa por un algoritmo de generación de claves derivadas que cifra la clave de la base de datos pasando la clave tecleada por una función SHA-256 junto con el contenido del archivo que acabamos de generar, repitiendo este proceso tantas veces como rondas de este proceso hayamos decidido que use la aplicación.

En la pestaña Seguridad de la configuración de nuestra base de datos podemos modificar el número de rondas, estableciendo este valor en 1500000 tan solo notaremos que cargar y grabar los cambios en la base de datos son un poco más lentos, unos pocos segundos tantos en PC de sobremesa como dispositivos Android e iPhone/iPad.

Es igual que el sistema usado por Lastpass para dificultar el ataque por fuerza bruta contra nuestra base de datos, con el añadido de tener nuestro archivo de clave separado, esto vuelve virtualmente imposible romper nuestra clave.

Instalado y funcionando llegó el momento de instalar los plugins para Chrome o Firefox, En la lista veréis otros para Internet Explorer, Opera… seguid las instrucciones de esos plugins para instalarlos.

En el caso de los dos plugins para Chrome y Firefox, necesitaremos añadir también un plugin a la propia aplicación Keepass 2, el KeepassHTTP, descargando el archivo KeePassHttp.plgx de aquí y copíandolo en la misma carpeta en la que está instalado Keepass 2 en nuestro equipo:

c:\archivos de programa\keepass2 en Windows

/usr/lib/keepass2/plugins/ en Linux

Cerramos la aplicación y la volvemos a ejecutar para que compile el plugin instalado, en el menú Tools aparecerá al final la opción KeePassHttpSettings.

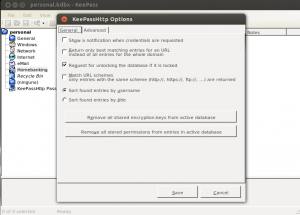

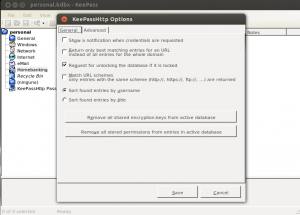

En la primera pestaña podemos desactivar la primera de las opciones, nos ahorraremos una notificación en pantalla cada vez que el plugin solicite una clave a Keepass, en Advanced podemos desactivar que nos pida permiso cuando se pide acceso a una clave para una página por primera vez.

Con KeePassHttp funcionando, podemos pedir desde el plugin en el navegador web que se empareje con este plugin, para lo que generará una clave de identificación única que quedará guardada en nuestra base de datos, esto es para evitar que cualquier malware que haya infectado nuestro ordenador pueda ponerse a pedir datos a KeePassHttp de manera indiscriminada.

Con esto terminado, podemos proceder a ir visitando las webs en las que tenemos cuenta e ir cambiando nuestras claves por algo más complicado, el propio plugin irá modificando los datos en nuestra base de datos, así como añadiendo nuevos registros para las webs en las que nos demos de alta a partir de ahora.

Generador de claves de Keepass

En cuanto a las aplicaciones para dispositivos móviles, en Android hay varias compatibles, la más cómoda de usar que he encontrado es KeepShare, aunque no es gratuita.

Nos permite cargar la base de datos desde Google Drive y el archivo de clave desde Dropbox o desde un archivo almacenado en local.

Para facilitar el acceso a las claves puede substituir nuestra clave maestra por un PIN de bloqueo… úsalo bajo tu propia responsabilidad.

Una de las funcionalidades que trae, al igual que la app Android de Lastpass, es su propio teclado, cuando seleccionamos en KeepShare que usuario/clave queremos usar, este se copia en el teclado, facilitando la introducción de los datos en el navegador.

Una vez finalizado, podemos borrar del portapapeles los datos.

En iPhone/iPad disponemos de la app Kypass 3, la cual nos permite también cargar desde Google Drive la base de datos y la clave desde Dropbox.

Ambas app permiten cargar los datos también desde otros servicios WebDAV, así como ajustar los tiempos de timeout, el tiempo máximo que deben permanecer las credenciales copiadas en el portapapeles, timeout de clave maestra, etc.

Por supuesto que existen más aplicaciones, servicios on-line y maneras de encarar su uso, me he limitado a elegir uno de los más conocidos y aparentemente seguros de cada tipo cuya instalación y operación resulte sencilla para cualquier usuario de ordenadores.

Si usas otras aplicaciones o servicios on-line comparte en los comentarios tu experiencia con ellos, información de seguridad, etc.

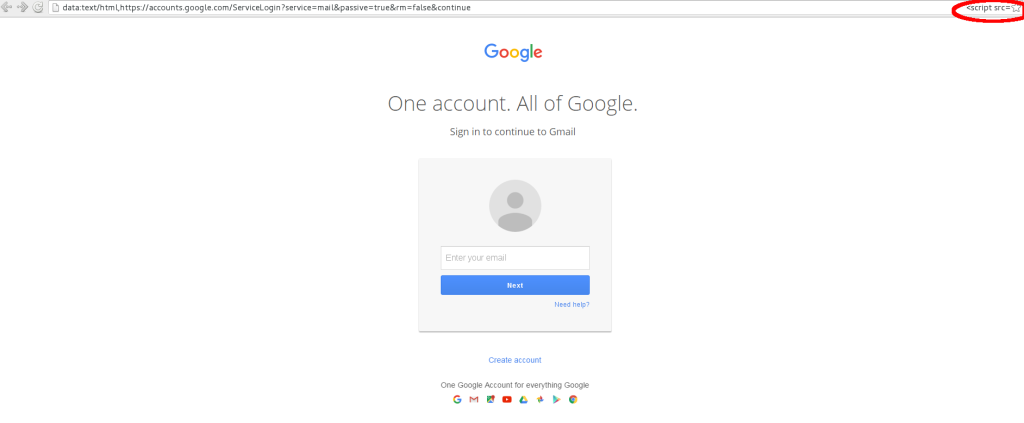

Una vez que se han facilitado los datos a esta web falsa, la página se queda en blanco y listo, acabamos de regalar nuestros datos a un tercero desconocido.

Una vez que se han facilitado los datos a esta web falsa, la página se queda en blanco y listo, acabamos de regalar nuestros datos a un tercero desconocido.